Gerade treten wieder NAS-Systeme von Qnap in den Computer-News (z.B. bei heise) in Erscheinung. Sie werden mit Ransomware befallen, also alle dort befindlichen Daten von Kriminellen verschlüsselt, um vom Eigentümer Geld für die Entschlüsselung zu erpressen.

[Update 22.02.22] Nicht nur Qnap ist betroffen, auch Synology NAS-Systeme erleben derzeit eine Sicherheitslücke (siehe heise). [/Update]

[Update 25.02.22] heise berichtet, dass nun auch die Geräte von Asus durch Ransomware befallen werden. [/Update]

Dies kann passieren, da NAS-Systeme vom Internet aus erreichbar sind. Ob der Nutzer des NAS dies so eingerichtet hat, ob er wirklich wusste, was er da tat, oder ob gar das NAS diese Einstellung selbst getätigt hat – das ist sicher von Fall zu Fall unterschiedlich.

Jedenfalls scheinen es die Anbieter vieler NAS-Systeme auch unversierten Betreibern sehr leicht zu machen, sich den Komfort zu ermöglichen, zum Beispiel auf ihre Fotos von überall in der Welt zugreifen zu können. Ohne ihnen dabei ausdrücklich klarzumachen, welche Risiken sie damit eingehen.

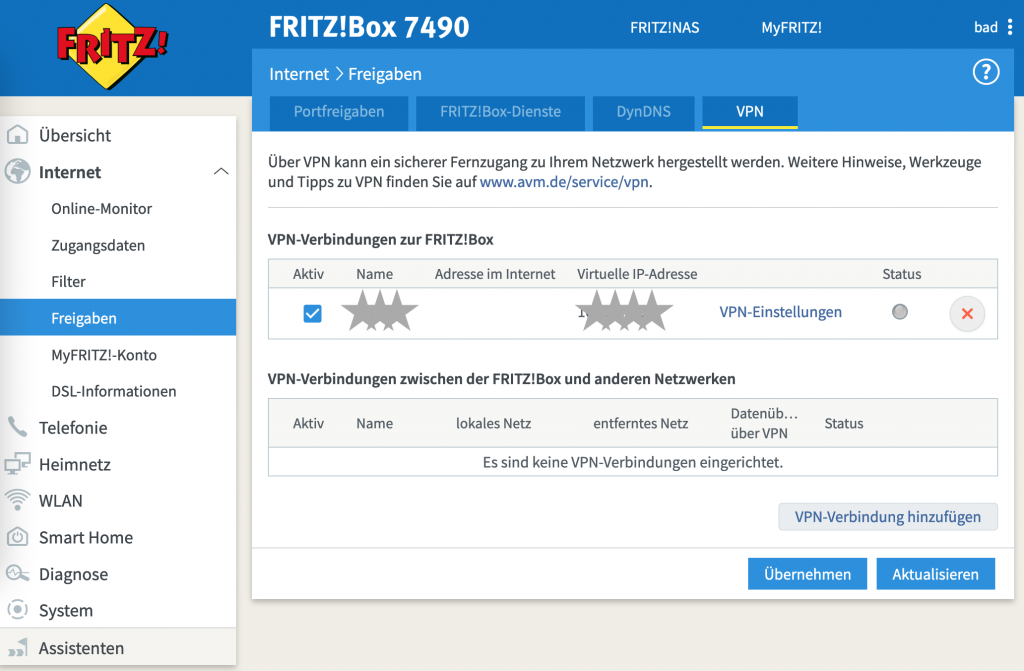

Das nashorn selbst bietet bewusst nicht die Möglichkeit, direkt vom Internet aus kontaktiert zu werden. Dennoch kann der Nutzer von überall auf der Welt auf das nashorn zugreifen, zumindest mit seinem eigenen Endgerät: Dazu wird ein VPN eingerichtet, ein Tunnel zwischen dem Endgerät und dem Router zu Hause, durch den das Endgerät mit allen heimischen Geräten so kommuniziert, als wäre es daheim.

Die meisten Router-Anbieter machen es relativ einfach möglich, so ein VPN einzurichten. Ich nutze wie viele andere zum Beispiel eine Fritzbox, die über den Menüpunkt Internet -> Freigaben -> VPN sehr komfortabel ein VPN einrichten lässt:

Der schwierigere Teil ist da fast noch, der Fritzbox einen (dynamischen) Domain-Namen zu geben, der notwendig ist, damit das Endgerät die heimische Fritzbox unter den Milliarden anderen Geräten im Internet auch findet. Benutze dafür einfach ein MyFRITZ!-Konto oder einen anderen der vielen kostenlosen DynDNS-Dienste (wie etwa dynv6 oder ClickIP).